SIKKERHET:

Russisk hackergruppe angriper via falske bilannonser

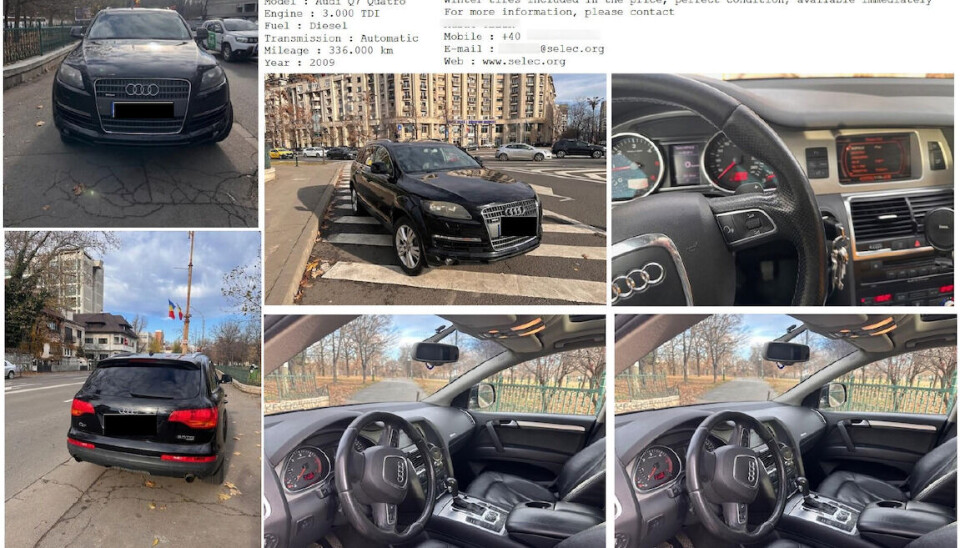

Annonse for Audi Q7 lokker brukere til å installere skadevare.

En ny rapport fra Palo Alto Networks viser at den russiske hackergruppen Fighting URSA bruker annonser for en Audi Q7 Quattro for å lokke blant annet diplomater til å installere skadelig overvåkningsprogramvare.

Fighting Ursa, en kjent russisk hackergruppe også kjent som APT28, Fancy Bear og Sofacy, bruker kreative metoder for å angripe og infisere kritiske mål med skadelig programvare.

Dette bekrefter nye studier av gruppens aktiviteter fra IT-sikkerhetsselskapet Palo Alto Networks' ransomware-gruppe, Unit 42. Gruppen har kartlagt hvordan Fighting Ursa har brukt bilannonser for Audi for å lokke personer, spesielt diplomater, til å klikke på en skadelig lenke og dermed bli infisert. Hackergruppen anses å være tilknyttet den russiske etterretningstjenesten.

Høy suksessrate

Angrepsmetoden har vært i bruk siden mars 2024 og fungerer ved at man klikker på en infisert hyperlink som ser ufarlig ut, hvorpå et automatisert angrep settes i gang.

– Gruppen er kjent for å bruke legitime tjenester til å levere skadelig programvare, noe som gjør det vanskeligere å oppdage både for brukere og sikkerhetsteam. Gruppen bruker også flere kontroller i selve angrepet for å minimere eksponering og samtidig øke sjansen for suksess – teknikker vi ser oftere og oftere. Dessverre medfører dette, kombinert med troverdigheten de kan bygge gjennom falske annonser, en høyere suksessrate, sier Jesper Olsen, nordeuropeisk direktør for sikkerhet hos Palo Alto Networks.

Gammel metode

En tilsvarende russisk gruppe brukte i 2023 samme metode, den gang med BMW-er, rettet mot diplomater i Ukraina. Den andre gruppen, kalt Cloaked Ursa, har ingen tilknytning til Fighting Ursa, men russiske grupperinger er kjent for å bruke hverandres metoder dersom de viser seg effektive.

– Angrep av denne typen er målrettet mot spesifikke roller, og når designet er så gjennomført som i dette tilfellet, kan det være vanskelig å lære opp ansatte og bedrifter til å oppdage det før de har klikket på noe som kan forårsake alvorlig skade. Vi vet at mennesker vil feile fra tid til annen, så spørsmålet er hvordan vi sikrer at dette får minimal betydning for den enkelte og deres organisasjon. Med andre ord, hvilke tekniske kontroller har vi implementert, og hvor effektive er de, sier Jesper Olsen.

Les mer om angrepet og gruppen her .