Slik hacker de betalingsterminalen

Databrikke genererer elektromagnetisk felt som lurer kortlesere til å laste ned skadevare direkte på kassesystemet.

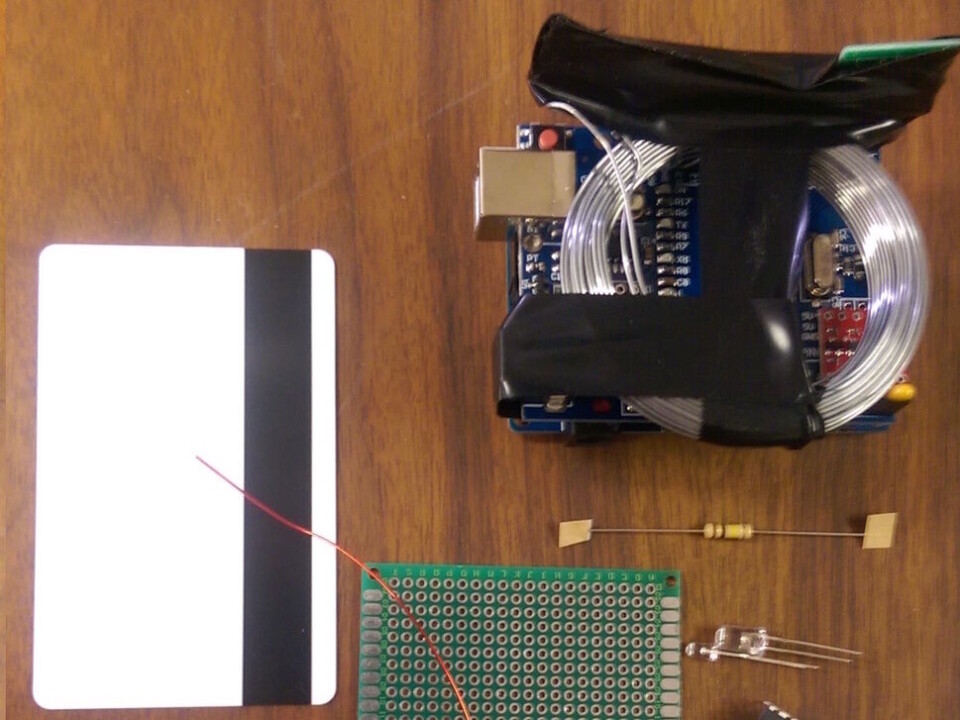

Sikkerhetsforsker og hvit-hatt-hackeren Samy Kamkar lanserte i november i fjor Magspoof, et imponerende og genialt konsept. Magspoof beståer av en trådløs brikke som blant annet kan lagre flere kortnummer, generere nytt kortnummer og utløpsdata basert på tidligere nummer og kan brukes både med kontaktløs og "gammel" kortleser med avleser for magnetstripe. Magspoof er både billig og forholdsvis enkel å lage.

Heldigvis er Kamkar en dyktig teknolog, og slettes ikke en skurk. Magspoof kan ikke brukes for å utføre betaling med kort du ikke har, for den krever mer informasjon enn kortnummer og utløpsdato. Oppfinnelsen er tenkt som en måte å samle og erstatte alle betalingskort i èn databrikke.

Sender kommando til operativsystemet

Weston Hecker, sikkerhetsingeniør ved Rapid7 er en av dem som har latt seg inspirere av Magspoof, og har videreutviklet konseptet i en ny retning.

Han har nemlig nøye undersøkt flere POS-løsninger og oppdaget at mange av dem håndterer tilkoblede betalingsterminaler som vanlige USB-enheter. Det betyr at de også kan motta kommandoer som fra et tastatur.

Med denne informasjonen kunne Hecker utvikle en databrikke, som i likhet med Magspoof sender informasjon via elektromagnetisk felt. I motsetning til Kamkars brikke, sender denne brikken kommandoer til POS-systemet via betalingsterminalen.

Dette innebærer at en person med skumle hensikter kan bruke en slik databrikke til eksempelvis å laste ned og installere skadevare direkte på POS-løsningen. Ifølge Hecker er de aller fleste POS-løsningene sårbare for slike angrep, spesielt Windows-baserte systemer.

En eventuell angriper må plassere databrikken omtrent ti centimeter fra kortleseren for å kunne overføre kommandoer, men siden brikken er på størrelse med en kortstokk kan den med letthet skjules i eksempelvis ermet på jakken eller i et mobiletui.

Sårbarheten er ifølge Computerworlds nyhetstjeneste dokumentert og informasjonen oversendt amerikanske sikkerhetsmyndigheter.

Kan også åpne hotelldører

Magnetkort er for lengst blitt vanlig på hotell, og Hecker oppdaget at databrikken hans også kan brukes til å låse opp dør til rom på hotell. Her fungerer ting på en litt annen måte. Isteden for å sende kommandoer forsøker databrikken å åpne elektronisk lås med brute force.

Data på de elektroniske hotell-nøklene er typisk sett ikke kryptert, og består av en ID som genereres når en gjest sjekker inn og får utdelt nøkkel. Denne ID-en består av romnummer, dato for utsjekking og et nummer som øker sekvensielt for hver nye gjest.

Med enkle og forutsigbare data er det en smal sak å lande på korrekte data og låse opp døren. Hecker selv anslår at det vil ta omtrent 18 minutter å komme seg inn i et hotellrom på et hotell med mellom 50 og 100 rom. Spesialnøkkel som brukes av personalet, som værelsesbetjent og hotellvert, tar rundt en halv time å knekke.

Om tilsvarende metoder kan brukes på safen på rommet vites ikke.

Hecker vil presentere arbeidet sitt og demonstrere databrikken under sikkerhetskonferansen Def Con i Las Vegas på søndag.

SE VIDEO: Slik fungerer Magspoof